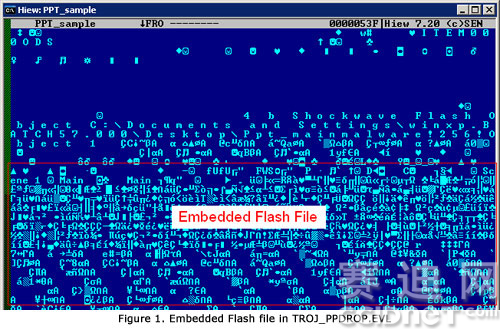

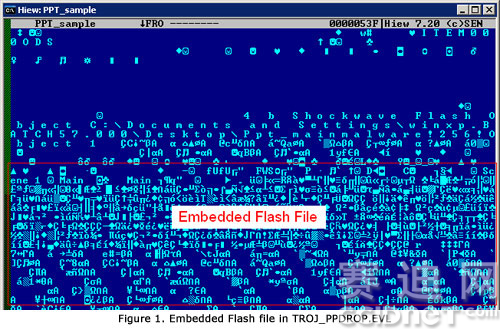

趋势科技发现有一个恶意PowerPoint文件,会以邮件附件的形式攻击用户。这个文件内嵌一个Flash内容,会利用特定版本Flash Player的漏洞(CVE-2011-0611)将后门程序植入用户计算机内。

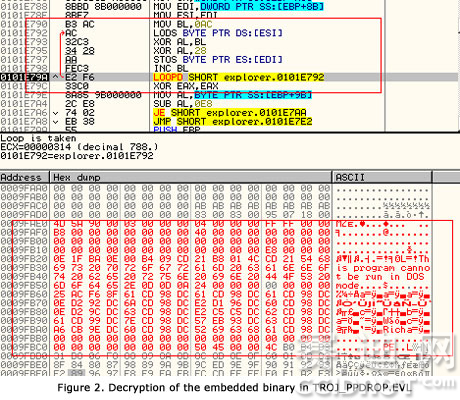

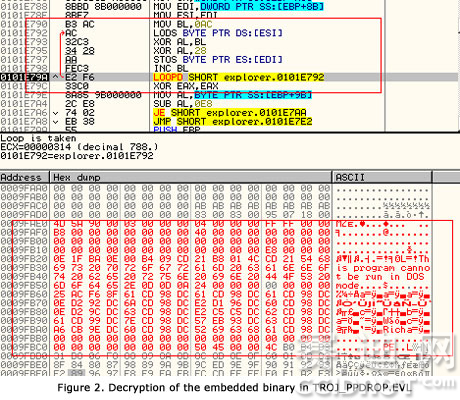

一旦用户者打开恶意PPT文件,就会触发Flash内的Shellcode,并利用CVE-2011-0611漏洞展开攻击,将“Winword.tmp”文件保存到Temp文件夹。同时还会产生一个非恶意的PowerPoint文件“Powerpoint.pps”以蒙骗用户认为这只是一般的PPT简报。根据趋势科技的分析,“Winword.tmp”是一个后门程序,可以连到远程服务器,并与幕后黑手通讯。此外该程序还可以下载并执行其他恶意软件,让受感染系统面临更可怕的威胁,例如运行进行数据外泄数据窃取的恶意软件。

趋势科技将这个恶意PowerPoint文件命名为TROJ_PPDROP.EVL,产生的后门程序命名为BKDR_SIMBOT.EVL。根据报导以及趋势科技的分析都可以看出,以往的目标攻击也用过这类恶意软件。

目前最新的的威胁已经不再只是将恶意软件伪装成一般的二进制文件(例如EXE文件),并夹带到电子邮件中。这些特制的文件可以嵌入到一般常用的PDF、DOC、PPT或XLS文件中。在这种攻击手法里,用户往往不会察觉,因为TROJ_PPDROP.EVL也会展示非恶意的PowerPoint文件作为攻击的烟幕弹。

可靠的漏洞:有效的感染关口

这起案例也显示出,网络犯罪份子会不停地利用常见软件的旧漏洞(例如MS Office或是Flash等),在之前的文章里,我们发现有些已经被上报过的旧软件漏洞,例如CVE-2010-3333和CVE-2012-0158仍然被攻击者利用着。这些发现告诉了我们两件事:首先,可靠漏洞的攻击码仍然是有效的网络犯罪工具;其次,大多数用户都不会经常给系统安装最新得升级程序和补丁,而这也解释了为什么攻击者可以不断地利用这些旧的系统漏洞。

趋势科技会通过趋势科技云计算安全技术保护用户,封锁相关的电子邮件和网址,并且查杀TROJ_PPDROP.EVL和BKDR_SIMBOT.EVL。在这个只要借助简单的文件即可能导致数据外泄的年代,用户在打开电子邮件附件的时候一定要非常小心,特别是来自未知发件人的邮件。此外用户也应该经常更新安全补丁程序,将系统维护在最新状态。

【安全小贴士】

什么是APT?简单来说,就是针对特定组织所作的复杂且多方位的网络攻击。

认识APT

以往黑客发动的APT攻击虽然主要以政府为目标,但从2010年开始,越来越多的企业也开始成为黑客锁定窃取信息情报的受害者,2011年几个世界性组织就曾在目标攻击下沦陷,付出了昂贵的代价。RSA和Sony是2011年最大的两个APT-高级持续性渗透攻击的目标。另外还有几个世界性组织在目标攻击下沦陷,付出了昂贵的成本。他们失去了数百万客户的数据,光是完成修复工作就花费了巨资。

APT攻击的特色:

【锁定特定目标】针对特定政府或企业,长期进行有计划、有组织地情报窃取行为,可能持续几天、几周、几个月,甚至更长的时间。

【假冒信件】针对被锁定对象发送几可乱真的社会工程学恶意邮件,例如冒充上司的来信,取得在计算机中植入恶意软件的第一个机会。

【低调且缓慢】为了进行长期潜伏,入侵的恶意软件往往具有自我隐藏能力,能够避免被检测到,并伺机窃取管理者账号和密码。

【定制化的恶意组件】攻击者除了使用现成的恶意软件外,还会使用专门定制的恶意组件。

【安装远程控制工具】攻击者会建立一个类似殭尸网络的远程控制架构,并且攻击者会定期将有潜在价值的文件副本传送给命令与控制服务器并进行审查。

【传送情报】将过滤后的敏感机密数据利用加密方式外传。

APT高级持续性渗透攻击可能会持续几天、几周、几个月,甚至更长时间。APT攻击可以从搜集情报开始,这可能会持续一段时间,其中可能包含技术和人员情报的搜集。情报收集工作可以塑造出后期的攻击,这可能很快速,或持续一段时间。

例如,试图窃取商业机密可能需要用几个月时间研究相关安全协议、应用程序弱点,以及文件位置等信息,但当计划完成后,只需要一次几分钟的运行时间就可以了。在其他情况下,攻击可能会持续较长的时间。例如,成功将Rootkit部署到服务器后,攻击者可能会定期传送有潜在价值文件的副本到命令与控制服务器并进行审查。

【如何避免APT高级持续性渗透攻击?】

趋势科技建议用户应:

·养成良好的计算机使用习惯,避免打开来路不明的邮件附件文件

·安装具有信誉的信息安全软件,并定期进行系统更新与扫毒

另一方面,为预防员工成为黑客攻击企业内部的跳板,建议企业也应:

·建立早期预警系统,监控可疑访问及计算机

·布建多层次的信息安全防御机制,以获得纵深防御效果

·对企业内部敏感数据建立监控与访问政策

·企业内部应定期执行社会工程学攻击演练